RouterOS防御暴力破解防火墙策略--官方策略-防御SSH暴力破解

MikroTik官方的制作了一个如何防御暴力破解SSH登录,分享给大家。

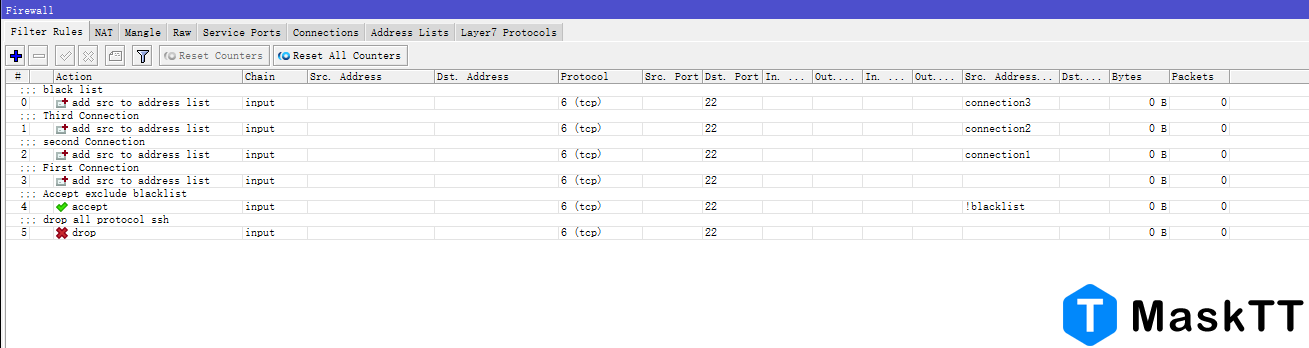

防火墙规则如下:

一共是6条策略组成,必须按照顺序添加排列

/ip firewall filter

add action=add-src-to-address-list address-list=blacklist address-list-timeout=1d chain=input comment="black list" \

connection-state=new dst-port=22 protocol=tcp src-address-list=connection3

add action=add-src-to-address-list address-list=connection3 address-list-timeout=1h chain=input comment="Third Connection" \

connection-state=new dst-port=22 protocol=tcp src-address-list=connection2

add action=add-src-to-address-list address-list=connection2 address-list-timeout=15m chain=input comment="second Connection" \

connection-state=new dst-port=22 protocol=tcp src-address-list=connection1

add action=add-src-to-address-list address-list=connection1 address-list-timeout=5m chain=input comment="First Connection" \

connection-state=new dst-port=22 protocol=tcp

add action=accept chain=input comment="Accept exclude blacklist" dst-port=22 protocol=tcp src-address-list=!blacklist

add action=drop chain=input comment="drop all protocol ssh" dst-port=22 protocol=tcp

策略流程如下:

第一条匹配来至第三次连接的地址列表,加入到blacklist列表,保存1天

第二条匹配来至第二次连接的地址类别,加入到connection3地址列表,保存1小时

第三条匹配来至第一次连接的地址列表,加入到connection2地址列表,保存15分钟

第四条匹配记录第一次SSH连接,连接类型new,加入到connection1地址列表,保存5分钟

第五条允许除了blacklist地址列表的SSH连接通过

第六条拒绝所有SSH连接

允许三次 SSH的连接请求(connection-type=new),当超过三次后会被加入blacklist,拒绝时间为1天。前三次的被允许存活时间分别是5分钟,15分钟和1小时

Mikrotik RouterOS 基本安全防范设置

针对MikroTik近期的一些漏洞做一些安全设置措施

- 将默认用户名admin更改为其他名称

/user set 0 name=myros - 设置高强度的密码

/user set 0 password=“d*@bBsweUBe3@” - 通过IP地址访问

/user set 0 allowed-address=xxxx/yy - 只保留安全的服务

/ip service disable telnet,ftp,www,api,api-ssl

⚠️注意:该操作会禁用Telnet,FTP,WWW,API,API-SSL - 更改默认端口,这将立即停止大多数随机SSH暴力登录尝试

/ip service set ssh port=2200 - 设置Winbox允许登陆的网段

/ip service set winbox address=192.168.88.0/24 - 禁用mac-telnet服务

/tool mac-server set allowed-interface-list=none - 禁用mac-winbox服务

/tool mac-server mac-winbox set allowed-interface-list=none - 禁用mac-ping服务

/tool mac-server ping set enabled=no - 邻居发现

MikroTik邻居发现协议用于显示和识别网络中的其他MikroTik设备,禁用所有接口上的邻居发现

禁用IPv4 的邻居发现协议

/ip neighbor discovery-settings set discover-interface-list=none

禁用IPv6 的邻居发现协议

/ipv6 nd set [find] disabled=yes - 带宽服务器用于测试两个MikroTik路由器之间的吞吐量,请在测试后禁用它。

/tool bandwidth-server set enabled=no - DNS缓存

/ip dns set allow-remote-requests=no - 设置更安全的SSH访问,打开SSH强加密

/ip ssh set strong-crypto=yes - 关闭 Proxy,Socks代理

/ip proxy set enabled=no

/ip socks set enabled=no - MikroTik UPnP服务(通用即插即用协议)

/ip upnp set enabled=no - MikroTik自带的DDNS服务器(动态域名解析)

如果不是使用的话请用以下命令禁用

/ip cloud set ddns-enabled=no update-time=no - 某些型号的RouterBOARD有LCD模块用于信息显示。

/lcd set enabled=no - 如果你的路由器不提供VPN服务,请用以下命令关闭VPN

/interface l2tp-server server set enabled=no

/interface pptp-server server set enabled=no

/interface sstp-server server set enabled=no

/interface ovpn-server server set enabled=no - 禁用在设备上使用Radius进行授权

/user aaa set use-radius=no

⚠️⚠️⚠️⚠️移除操作请慎用

/radius remove numbers=[/radius find]

文章版权声明:除非注明,否则均为MaskTT博客原创文章,转载或复制请以超链接形式并注明出处。

还没有评论,来说两句吧...